Alat keamanan ExpressVPN

Cara menggunakan pemeriksa kebocoran WebRTC

Apa perbedaan antara alamat IP publik dan lokal?

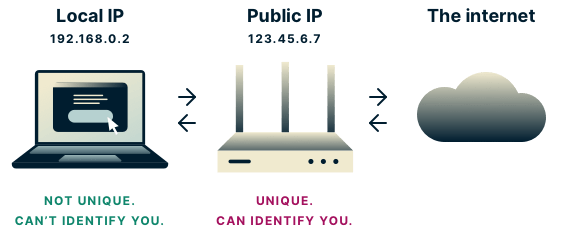

Saat Anda menggunakan pemeriksa kebocoran, Anda akan melihat dua kelas alamat IP yang ditampilkan: publik dan lokal.

IP publik sangat spesifik untuk Anda. Mereka menjadi bagian dari identitas Anda di internet. Ketika Anda menggunakan VPN, situs melihat alamat IP publik server VPN alih-alih milik Anda, dan identitas Anda terlindungi.

Namun, jika WebRTC mendeteksi alamat IP publik nyata Anda saat terhubung ke VPN, bukan alamat server VPN, pihak ketiga masih dapat menggunakannya untuk mengidentifikasi Anda. Jika Anda melihat alamat IP publik dalam hasil tes, maka Anda mungkin mengalami kebocoran privasi.

IP lokal tidak spesifik untuk Anda. IP ini diberikan kepada Anda oleh router Anda dan digunakan ulang jutaan kali oleh router di seluruh dunia. Jadi, jika pihak ketiga mengetahui alamat IP lokal Anda, tidak ada cara untuk menghubungkannya langsung dengan Anda. Jika Anda melihat IP lokal dalam hasil tes, itu bukan ancaman bagi privasi Anda.

5 langkah untuk menguji kebocoran WebRTC (dengan dan tanpa VPN)

Jika Anda tidak menggunakan VPN, Anda tidak diragukan lagi akan membocorkan beberapa informasi pribadi ke pihak ketiga. (Ingin tahu lebih banyak? Lihat bagaimana VPN menyembunyikan alamat IP Anda untuk menjaga informasi Anda tetap pribadi.)

Jika Anda menggunakan VPN dan alat kebocoran menunjukkan mungkin ada kebocoran, maka Anda dapat melakukan tes kebocoran berikut untuk memastikannya:

-

Putuskan sambungan dari VPN Anda dan buka halaman ini di tab atau jendela baru

-

Catat semua alamat IP publik yang Anda lihat

-

Tutup halaman

-

Hubungkan ke VPN Anda dan buka kembali halaman

-

Jika Anda masih melihat salah satu dari alamat IP publik dari Langkah 2, maka Anda memiliki kebocoran privasi

Jika Anda menggunakan VPN dan alat tersebut secara khusus menyatakan tidak ada kebocoran, Anda aman!

Ingin memeriksa kebocoran privasi lainnya? Coba alat-alat ini:

Apa itu WebRTC?

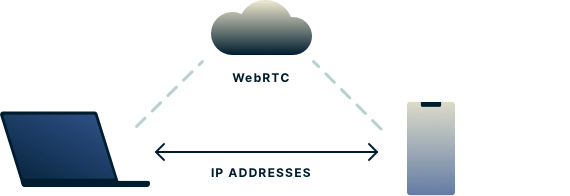

Komunikasi Waktu Nyata Web (WebRTC) adalah sekumpulan teknologi standar yang memungkinkan browser web berkomunikasi satu sama lain langsung tanpa memerlukan server perantara. Manfaat WebRTC termasuk: kecepatan lebih cepat dan lag lebih sedikit untuk aplikasi web seperti obrolan video, transfer file, dan streaming langsung.

Dua perangkat yang terhubung langsung melalui WebRTC perlu mengetahui alamat IP nyata satu sama lain. Secara teori, ini dapat memungkinkan situs web pihak ketiga memanfaatkan WebRTC di browser Anda untuk mendeteksi alamat IP nyata Anda dan menggunakannya untuk mengidentifikasi Anda. Inilah yang disebut sebagai kebocoran WebRTC.

Kebocoran alamat IP publik Anda adalah ancaman bagi privasi Anda, tetapi kebocoran WebRTC kurang dikenal dan mudah terlewatkan, dan tidak semua penyedia VPN melindungi Anda darinya!

Bagaimana kebocoran WebRTC dapat membahayakan privasi saya?

Masalah dengan WebRTC adalah bahwa ia menggunakan teknik untuk menemukan alamat IP Anda yang lebih maju daripada yang digunakan dalam deteksi IP "standar".

Bagaimana WebRTC mendeteksi IP saya?

WebRTC menemukan IP melalui protokol Interactive Connectivity Establishment (ICE). Protokol ini menentukan beberapa teknik untuk menemukan IP, dua di antaranya dibahas di bawah.

Server STUN/TURN

Server STUN/TURN memainkan dua peran penting dalam WebRTC: Mereka memungkinkan browser web untuk menanyakan "Apa saja IP publik saya?" dan mereka juga memfasilitasi dua perangkat berbicara satu sama lain bahkan jika mereka berada di belakang firewall NAT. Yang pertama adalah yang dapat mempengaruhi privasi Anda. Server STUN/TURN menemukan IP Anda sebagaimana halnya situs web melihat IP Anda saat Anda mengunjunginya.

Penemuan kandidat host

Sebagian besar perangkat memiliki beberapa alamat IP yang terkait dengan perangkat keras mereka. Biasanya ini disembunyikan dari situs web dan server STUN/TURN melalui firewall. Namun, protokol ICE menspesifikasi bahwa browser dapat mengumpulkan IP ini dengan membacanya dari perangkat Anda.

Alamat IP yang paling umum terkait dengan perangkat Anda adalah alamat IPv4 lokal, dan penemuan mereka tidak akan mempengaruhi privasi Anda. Namun, jika Anda memiliki alamat IPv6, maka privasi Anda bisa dalam bahaya.

Alamat IPv6 tidak berfungsi dengan cara yang sama seperti alamat IPv4. Umumnya, alamat IPv6 adalah alamat publik (yang berarti unik untuk Anda). Jika Anda memiliki alamat IPv6 yang terkait dengan perangkat Anda, dan ditemukan melalui ICE, maka privasi Anda bisa terungkap.

Situs web jahat dapat menggunakan server STUN/TURN atau penemuan kandidat host untuk menipu browser Anda agar mengungkapkan alamat IP yang dapat mengidentifikasi Anda, tanpa sepengetahuan Anda.

Kebocoran WebRTC: Browser mana yang paling rentan?

Pada saat penulisan ini, pengguna Firefox, Chrome, Opera, dan Microsoft Edge paling rentan terhadap kebocoran WebRTC karena browser tersebut mengaktifkan WebRTC secara default.

Perhatikan bahwa Anda mungkin aman dari kebocoran WebRTC di satu browser dan tidak pada yang lain. Jika Anda secara rutin menggunakan beberapa browser, maka Anda harus mempertimbangkan untuk menggunakan Tes Kebocoran WebRTC ExpressVPN pada masing-masingnya.

Apa yang dilakukan ExpressVPN untuk melindungi saya dari kebocoran WebRTC?

ExpressVPN bekerja keras untuk memastikan aplikasinya melindungi Anda dari kebocoran WebRTC. Saat Anda membuka halaman web baru saat terhubung ke ExpressVPN, alamat IP publik Anda tidak akan bocor.

Namun, beberapa browser bisa agresif dalam menyimpan data dari tab lama. Jika Anda memiliki tab terbuka dari sebelum Anda terhubung ke VPN, alamat IP nyata Anda mungkin disimpan dalam memori oleh browser. IP ini dapat bertahan bahkan jika Anda menyegarkan tab, yang dapat membahayakan privasi Anda.

Ekstensi browser ExpressVPN (saat ini tersedia untuk Chrome, Firefox, dan Edge) menyelesaikan masalah ini dengan memungkinkan Anda menonaktifkan WebRTC sepenuhnya dari menu pengaturan, yang akan memastikan bahwa Anda tidak rentan terhadap masalah caching apa pun.

Bagaimana insinyur anti-kebocoran khusus ExpressVPN melindungi Anda

ExpressVPN melindungi Anda dari berbagai spektrum kebocoran WebRTC di berbagai browser dan platform. Karena WebRTC adalah teknologi yang relatif baru, penting untuk terus menguji skenario yang berbeda untuk kebocoran WebRTC di berbagai platform dan browser. ExpressVPN memimpin industri dengan tim insinyur yang berdedikasi yang terus menyelidiki vektor kebocoran baru dan cepat mengembangkan perbaikan yang diperlukan.

Pelajari lebih lanjut tentang perkembangan terbaru ExpressVPN dalam anti-kebocoran.

Bagaimana cara lain saya dapat mencegah kebocoran WebRTC?

Selain menggunakan ExpressVPN, Anda mungkin dapat melindungi dari kebocoran dengan menonaktifkan WebRTC secara manual di browser Anda.*

Cara menonaktifkan WebRTC di Firefox pada desktop

- Ketik about:config ke dalam bilah alamat

- Klik tombol “Saya menerima risiko!” yang muncul

- Ketik media.peerconnection.enabled di bilah pencarian

- Klik dua kali untuk mengubah Nilai menjadi “salah”

Ini seharusnya bekerja pada versi mobile dan desktop Firefox.

Cara menonaktifkan WebRTC di Chrome pada desktop

Ada dua ekstensi Chrome yang diketahui berhasil memblokir kebocoran WebRTC:

uBlock Origin adalah pemblokir serbaguna yang memblokir iklan, pelacak, malware, dan memiliki opsi untuk memblokir WebRTC. WebRTC Network Limiter adalah add-on resmi dari Google yang secara khusus menghentikan kebocoran IP tanpa sepenuhnya memblokir WebRTC.

Cara menonaktifkan WebRTC di Safari pada desktop

Tidak perlu menonaktifkan WebRTC di Safari. Model izin Safari lebih ketat daripada kebanyakan browser. Secara default, tidak ada alamat IP yang tersedia untuk situs web kecuali yang Anda gunakan untuk mengakses situs. Oleh karena itu Anda tidak perlu mengambil tindakan tambahan untuk mencegah kebocoran WebRTC di Safari. Namun, catat bahwa jika Anda memberikan izin situs tertentu untuk menggunakan audio atau video, Anda mungkin akan mengungkapkan IP Anda.

Cara menonaktifkan WebRTC di Opera pada desktop

- Buka Pengaturan di Opera. Untuk melakukannya:

- Di Windows atau Linux, klik logo Opera di pojok kiri atas jendela browser

- Di Mac, klik Opera di toolbar dan temukan pengaturan di bawah Preferensi

- Perluas bagian Lanjutan di sisi kiri dan klik Privasi & keamanan

- Gulir ke bawah ke WebRTC dan pilih tombol radio Nonaktifkan UDP tanpa proksi

- Tutup tab dan pengaturan seharusnya tersimpan otomatis

Cara menonaktifkan WebRTC di Microsoft Edge

Sayangnya, saat ini tidak ada cara untuk sepenuhnya menonaktifkan WebRTC di Microsoft Edge. Namun, Anda dapat mengatur browser Anda untuk menyembunyikan alamat IP lokal Anda jika Anda:

- Ketik about:flags ke dalam bilah alamat

- Periksa opsi yang bertanda Sembunyikan alamat IP lokal saya pada koneksi WebRTC

Seperti yang disebutkan di atas, mengungkapkan alamat IP lokal Anda bukan ancaman privasi, sehingga langkah-langkah di atas menawarkan sedikit manfaat. Oleh karena itu, cara terbaik untuk menghentikan kebocoran WebRTC saat menggunakan Microsoft Edge adalah dengan menggunakan Aplikasi ExpressVPN untuk Windows.

*Menonaktifkan WebRTC mungkin tidak mempengaruhi penjelajahan web normal. Sebagian besar situs web tidak mengandalkannya... namun. Namun, seiring meningkatnya popularitas WebRTC, fungsionalitas situs tertentu mungkin menurun jika Anda menonaktifkannya sepenuhnya.

Apa yang harus dilakukan jika saya terhubung ke ExpressVPN, dan saya masih melihat kebocoran WebRTC di halaman ini?

Hubungi Tim Bantuan ExpressVPN, dan kami akan menyelesaikannya dengan cepat.